Windows Server는 2016 버전.

오늘은 단독 실행형 서버 실습

핵심 내용 2~3가지 진행 예정

- 사용자 계정

-> 하나의 PC에 여러 사용자가 존재할 수 있다.

-> 사용자마다 별도의 환경 구성 가능 : 홈 폴더(홈 디렉터리)

-> 컴퓨터 리소스에 대한 사용 권한을 사용자별로 제한 가능

-> 2가지 계정이 있는데,

1. 로컬 사용자 계정 : 독립 실행형 서버에서 생성한 사용자 계정. 해당 컴퓨터의 자원에만 접근 가능.

2. 도메인 사용자 계정 : 중앙 서버(AD)에 저장된 계정. 어느 PC에서 로그인하든 해당 도메인 사용자 계정의 환경을 사용할 수 있다.

※ AD(Active Directory) : 대충 중앙 서버라고 생각하면 된다.

리눅스는 로컬/원격 사용자 계정으로 나뉜다.

- Group

리소스에 대한 여러 권한을 다수의 사용자에게 주어 관리할 때 사용. 특정 그룹에 권한을 주고, 사용자를 해당 그룹에 포함시키면 권한이 상속된다. 권한 관리가 쉬워진다.

-> 다른 그룹의 권한이 필요해졌으면 그룹을 추가하거나 바꾸면 된다.

* 알아둘 그룹

1. Administrators

관리자 계정 그룹. Administrator가 이 그룹 소속. 일반 사용자를 이 그룹에 소속시키면 관리자 권한 획득(그래도 서열로 치면 Admin 다음).

2. Users

사용자 계정을 생성하면 기본으로 소속되는 그룹. 대부분의 App 수행은 가능하지만, 시스템 수준의 변경은 불가.

-> 해당 사용자를 관리자 급으로 변경하려면, 그룹을 변경해줘야 한다.

-> 종료/재시작도 권한이 없어 못함.

3. Backup Operators

파일을 백업하고 복구할 수 있는 권한

4. Remote Desktop Users

컴퓨터에 원격 로그온 할 수 있는 권한이 있는 그룹. 계정을 통해 원격 접속하려면 이 그룹에 소속되어야 한다.

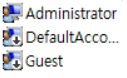

Win2016 기준, 처음 시작하면 만들어져 있는 Default(Built-in) 계정 3개

1. Administrator : 관리자 계정

2. DefaultAccount : 시스템이 사용하는 계정. 이 계정으로는 로그인 못함

3. Guest : 손님용 계정. 해당 서버에 권한이 없을 때 사용 가능한 계정. 만들어는 놨지만 보안 문제로 사용 안 함.

사용자 계정 확인 : 시작 메뉴 우클릭 -> 컴퓨터 관리

아이콘에 있는 화살표(↓)가 있는 계정은 "존재하긴 하지만 사용할 수 없는" 계정

-> 계정 비활성화 용도(만들 때 비활성화시키는 경우는 별로 없다)

사용자 화면이나 아이콘 우클릭으로 사용자 생성 가능

-> 사용자가 바뀌면 환경도 달라진다

-> 언어팩을 설정해 보니, 파일은 있지만 적용이 안되어 있던 것.

-> Alt + F4로 즉시 로그아웃 가능

- 원격 접속

1. 원격 접속이 가능하게 세팅 : 기본은 원격 접속이 안되게 세팅되어 있다. 세팅은 관리자가 해야 한다.

2. 방화벽 설정 확인 : 제어판 -> Windows 방화벽 -> 고급 설정 -> 모니터링 -> 방화벽 -> Remote Desktop~ 확인

3. 원격 접속을 할 사용자 계정을 원격 접속 권한이 있는 그룹에 포함 : 원격 접속 계정을 관리자로 하는 것은 위험하다.

(원격 접속 시 사용하는 것은 telnet(사용 안 함) or ssh지만, 여기서는 원격 데스크톱 환경이 기본 세팅)

시스템 -> 원격 설정 -> 시스템 속성

Windows 8 이하의 장비나, 정품인증이 안된 장비에서 접속한다면 '네트워크 수준 인증'을 off

※ 어떤 서비스를 사용하려면...

1. 프로그램(App, 서비스 등) 설치

2. 방화벽 설정 : 서비스가 사용하는 특정 포트를 열어줘야 한다.

3. 서비스(service 검색)에서 "사용 중"인지 확인

(보통은 자동으로 연동됨)

- 그룹 추가

컴퓨터 관리 -> 사용자 및 그룹 -> 사용자 -> 사용자 더블클릭 -> 소속 그룹 -> 추가 -> 고급 -> 지금 찾기

-> 찾아서 클릭 후 확인-> 적용

msc(Micro Common Console) 확장자

mmc(Micro Management Console) 명령어

파일 탐색기 열기 : win + E

검색창(실행창) 열기 : win + R

- 보안 관련 설정

1. 데이터 암호화

파일 속성 -> 고급 -> 암호화

-> 암호화된 파일은 복사도, 삭제도 안됨

certmgr.msc 검색

2. 인증서(키) 백업

파일 경로에 들어가면 알람 뜨는 거 눌러서 인증서 내보내기로 파일 만들기 or

제어판 -> 사용자 계정 -> 파일 암호화 인증서 관리

3. 인증서의 백업과 복원 : 예시로 이해하는 것이 빠르다.

실습 예시) WINCLIENT에서 FIRST의 하드디스크를 연결해서 보기

OS가 망가져서 들어갈 수가 없다고 가정해보자. 다른 PC에서 기존 PC의 파일들을 보려면?

호스트상의 VM이 저장된 경로 -> 하드디스크는 vmdk 파일로 인식됨. FIRST.vmdk는 스냅숏 찍기 전의 상태, FIRST.000001.vmdk는 스냅숏 시점의 상태. 후자를 복사해 상위 디렉터리에 붙여 넣기(그냥 원본 경로를 사용할 수는 있으나, 불안해서)

winclient의 하드디스크 클릭 -> NVME-add-select a disk까지 next -> 기존 가상 디스크 사용 -> FIRST.000001.vmdk 파일 찾아서 선택

-> WINCLIENT 접속하면 로컬 디스크 E가 추가되어 있고, FIRST에서 추가했던 암호화 연습 파일도 있다.

-> 근데 인증서 키가 OS에 삽입되어 있지 않아 암호화 해제 불가.

-> 인증서 키 파일을 인증서 위치에 넣어주면 된다.

-> certmgr.msc -> 개인용 우클릭 -> 모든 작업 -> 가져오기 -> 마법사 실행 -> 완료 후 열어보니 성공.

-> WINCLIENT에 연결했던 하드디스크(vmdk)를 해제하지 않으면 본 사용처였던 FIRST를 사용할 수가 없다.

- 암호를 잊어버릴 경우를 대비한 디스크 생성

-> 관리자 비밀번호는 관리자만 바꿀 수 있다. 이에 대비해 관리자 비밀번호를 백업해 놓을 수 있다(암호화된 파일 형태로)

-> VM에 플로피 디스크 생, 접속 후 포맷

-> 제어판 -> 사용자 계정 -> 암호 재설정 디스크 만들기 -> 과정 진행

* 암호와 관련된 여러 가지 제한 : 암호 정책

gpedit.msc(그룹 정책 편집기) -> 컴퓨터 구성 -> Windows 설정 -> 보안 설정 -> 계정 정책 -> 암호 정책

- 파일 및 폴더 공유 : 단독 실행형 서버에서는 잘 안 쓰지만, AD에서는 사용

제어판 -> 네트워크 및 공유 센터 -> 고급 공유 설정 변경 -> 개인 탭, 게스트 또는 공유 탭, 모든 네트워크 탭 -> 네트워크 검색/파일 및 프린터 공유 켜기

-> FIRST : C드라이브의 사용자> 공용 폴더로 이동

-> WINCLIENT에서 실행창(win+R)에 \\FIRST(IP 주소도 가능) 실행 -> 아이디, 비번 치고 접속 -> 공용 폴더 뜬다. 여기서 파일 공유 가능.

- 특정 사용자에게만 공유 : 공용 폴더 같은 공유 전용이 아닌 일반 폴더 공유.

-> 네트워크에 연결된 다른 PC에서 저 폴더들에게 접근할 수 있도록 하기 : 권한을 조정해서

1. 특정 사용자 전용 : 해당 사용자 정보를 알면 접근 가능

Everyone 그룹 삭제하고 user1만 추가

2. 모두 읽기만 : 우클릭 -> 속성 -> 공유 탭 -> 고급 공유 -> 선택한 폴더 공유, 권한 -> 읽기 권한 체크

실행창에 \\[FIRST or IP주소]\[공유명]으로 접속

3. 모두 읽기/쓰기 : 수정은 안됨.

4. 인증된 사용자 전용 : '인증된 사용자'라는 그룹에 소속된 사용자만 접근 가능

5. 숨김 공유 : 공유명 뒤에 $를 붙이면 숨김 공유 : 정확하게 입력하지 않으면 접근 불가 -> [공유명$]까지 정확히 입력할 것.

설정 방식은 거의 비슷하다.

폴더 우클릭 -> 속성-공유 탭 -> 고급 공유 -> 선택한 폴더 공유 체크

-> 권한 -> 여기에서 공유할 그룹, 사용자, 권한 등을 설정

컴퓨터 관리 -> 공유 폴더 -> 공유에서 공유한 폴더 확인 가능. 세션에서는 공유에 접속한 사용자의 정보가 뜬다.

서버 관리자의 파일 및 저장소 서비스 -> 공유, 에서도 확인 가능

※ 폴더 이름과 공유명은 다른 것

※ IPC$는 지우면 안 된다.

- 네트워크 드라이브 연결 : 공유 폴더를 매번 주소를 쳐서 들어가기 귀찮으니 드라이브 형태로 들어갈 수 있게.

공유 폴더 우클릭 -> 네트워크 드라이브 연결 / 홈-빠른 연결 -> 네트워크 드라이브 연결

-> 다른 자격 증명을 사용하여 연결 : 다른 계정으로 연결하기

-> 서버 쪽에서 설정을 변경하면 다시 연결해야 한다.

서버 코어는 넘어간다

파워쉘은 도커 수업할 때 다시 볼 것

- 하드디스크 관리와 RAID(AWS와는 관계없는 내용)

하드디스크마다 읽고 쓰는 횟수는 정해져 있다. = 금방 줄어든다는 뜻.

멀쩡한데도 3~6개월 지나면 빼서 버리고 새로운 하드디스크를 끼우는 일을 많이 한다.

돈 아깝다고 유지하다가 뻑나면 전체 서버가 죽기 때문.

멀쩡한 거 버리는 비용이 전체 서버 복구하는 비용보다는 싸다.

OS가 설치된 하드디스크를 뺄 수는 없다

IDE 방식 : 메인보드와 하드디스크가 연결되어 정보를 메모리로 이동시키고, CPU가 메모리에 접근해 처리하는 과정 중 메모리에 연결될 때 하드디스크-메인보드에 선을 연결해서 쓰는 방식의 하드디스크. 병렬 처리를 위해 사용(컨트롤러 필요).

기술 발전에 따라 하드디스크 크기가 줄어들고, 컨트롤러도 줄여야 하는데 이러다 보니 크기를 줄이는데 한계에 봉착.

병렬 방식이 정체되어 있을 때 직렬 방식이 발전했다. 이렇게 대두된 직렬 방식 인터페이스가 SATA : 하지만 이것도 서버 입장에서는 느렸다.

그래서 서버 쪽 하드디스크는 버스 컨트롤러로 SCSI(병렬도 있지만 일반적으로 직렬) 사용

0번째 모듈(SCSI 0:0)에 C드라이브 부착

서버마다 다르지만 SCSI0:0~0:15 사용 가능, 0:7은 예약된 슬롯

VMWare에서는 CD/DVD만 SATA 방식

8교시 후반 내용(하드디스크) 다시 듣기

'교육' 카테고리의 다른 글

| [15일 차] 21.08.09 : Windows Server 4 (0) | 2021.08.09 |

|---|---|

| [14일 차] 21.08.06 : Windows Server 3 (0) | 2021.08.06 |

| [12일 차] 21.08.04 : Windows Server 1 (0) | 2021.08.04 |

| [11일 차] 21.08.03 : 네트워크 기초 11 (0) | 2021.08.03 |

| [10일 차] 21.08.02 : 네트워크 기초 10 (0) | 2021.08.02 |

댓글